Zero Trust Security: Pendekatan Baru dalam Melindungi Data dan Jaringan

Di era kerja jarak jauh, cloud computing, dan perangkat mobile, batas tradisional antara “dalam jaringan” dan “luar jaringan” sudah kabur. Pendekatan keamanan lama yang menganggap semua pengguna di dalam jaringan adalah “tepercaya” sudah tidak lagi relevan.

Untuk menjawab tantangan itu, lahirlah konsep Zero Trust Security:

“Never trust, always verify” — Jangan pernah percaya, selalu verifikasi.

Apa Itu Zero Trust Security?

Zero Trust adalah model keamanan siber yang tidak mengasumsikan ada pengguna, perangkat, atau aplikasi yang otomatis bisa dipercaya, meskipun berasal dari dalam jaringan perusahaan.

Prinsip dasarnya adalah:

- Setiap akses harus diverifikasi.

- Setiap aktivitas harus diawasi dan divalidasi.

- Akses diberikan hanya jika benar-benar diperlukan (least privilege).

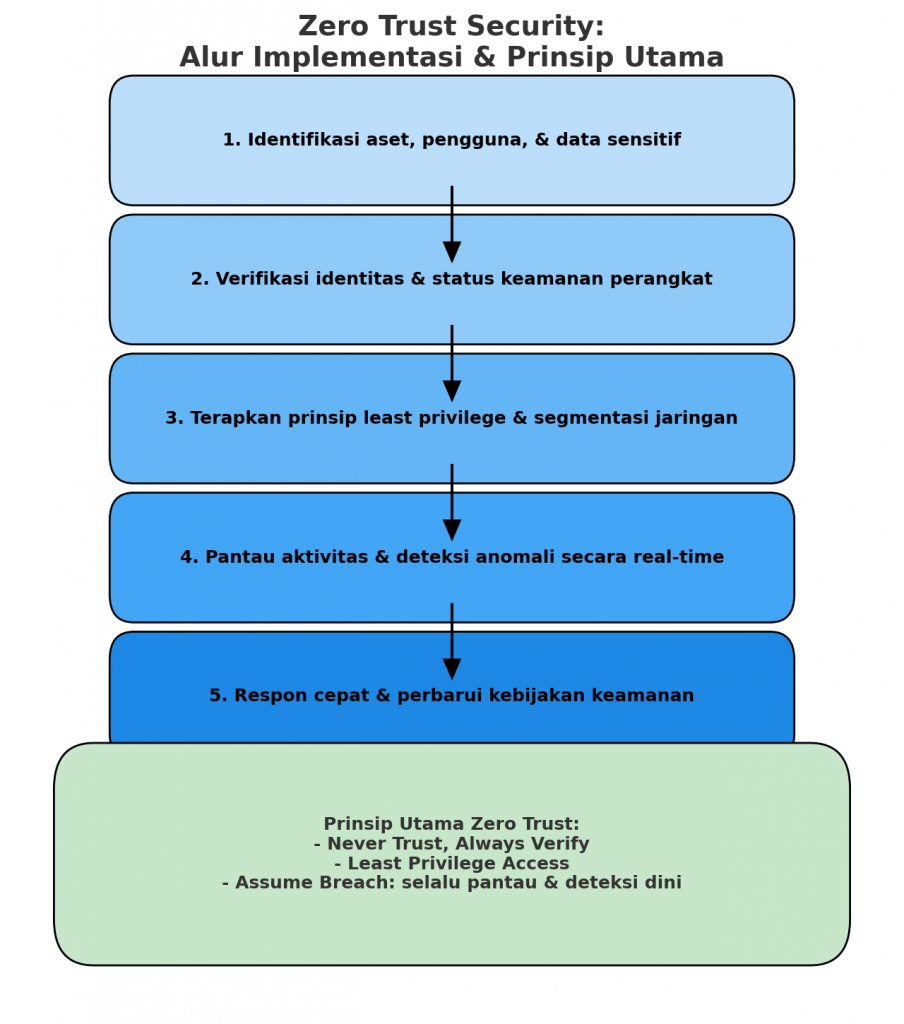

Tiga Prinsip Utama Zero Trust

- Verifikasi secara eksplisit

Selalu autentikasi dan otorisasi setiap permintaan berdasarkan identitas, perangkat, lokasi, dan status keamanan. - Gunakan akses dengan hak minimum (Least Privilege Access)

Berikan izin hanya sesuai kebutuhan tugas. Batasi waktu dan ruang lingkup akses. - Asumsikan pelanggaran selalu mungkin terjadi

Jangan pernah berasumsi jaringan aman. Pantau aktivitas, deteksi anomali, dan rencanakan mitigasi cepat jika terjadi pelanggaran.

Mengapa Zero Trust Diperlukan Sekarang

- Peningkatan serangan internal dan phishing.

Banyak kebocoran data berasal dari kredensial sah yang disalahgunakan. - Transformasi digital & cloud adoption.

Data tidak lagi tersimpan di satu pusat data, tapi tersebar di cloud & perangkat karyawan. - Kerja jarak jauh & BYOD (Bring Your Own Device).

Karyawan mengakses sistem dari berbagai lokasi dan perangkat. - Serangan supply chain.

Keamanan vendor atau mitra bisa jadi titik lemah.

Komponen Utama dalam Implementasi Zero Trust

- Identity & Access Management (IAM):

Autentikasi multifaktor (MFA), single sign-on (SSO), dan kontrol berbasis identitas. - Device Security:

Validasi status keamanan perangkat (OS update, antivirus aktif, tidak jailbroken). - Network Segmentation:

Pisahkan jaringan berdasarkan fungsi dan tingkat sensitivitas data. - Micro-Segmentation:

Batasi komunikasi antar layanan di dalam pusat data atau cloud. - Continuous Monitoring:

Gunakan log, SIEM, dan AI untuk mendeteksi perilaku mencurigakan. - Encryption Everywhere:

Pastikan semua data terenkripsi, baik saat disimpan maupun saat ditransmisikan.

Contoh Implementasi Zero Trust

- Google BeyondCorp:

Google mengembangkan Zero Trust Architecture untuk memungkinkan karyawan mengakses aplikasi perusahaan tanpa perlu VPN, tapi dengan autentikasi & verifikasi berlapis. - Microsoft Zero Trust Framework:

Menekankan pada identitas, perangkat, dan data sebagai inti pengamanan modern.

Alur Penerapan Zero Trust

- Identifikasi aset & pengguna penting.

- Verifikasi identitas dan keamanan perangkat sebelum memberi akses.

- Terapkan least privilege dan segmentasi jaringan.

- Pantau aktivitas secara real-time untuk mendeteksi anomali.

- Respons cepat jika terjadi pelanggaran, lalu perbarui kebijakan.

Keuntungan Zero Trust

- Meningkatkan keamanan data dan privasi.

- Meminimalkan dampak serangan internal.

- Mengurangi risiko penyebaran malware lateral di jaringan.

- Lebih cocok untuk lingkungan kerja hybrid dan cloud.

Tantangan Implementasi

- Biaya awal tinggi dan kompleksitas integrasi dengan sistem lama.

- Perlu dukungan manajemen dan pelatihan bagi pengguna.

- Membutuhkan pemantauan dan pemeliharaan berkelanjutan.

Kesimpulan

Zero Trust bukan sekadar teknologi, melainkan filosofi keamanan yang menempatkan verifikasi, kontrol, dan pemantauan sebagai inti pertahanan.

Di dunia di mana batas jaringan semakin kabur, Zero Trust bukan pilihan — tapi kebutuhan.

“Zero Trust tidak berarti tanpa kepercayaan, tetapi kepercayaan harus selalu dibuktikan.”